Salve galera, pensando em segurança nos dias de hoje, realmente não é mais possível que pessoas gerencie a segurança, geralmente precisa ser fornecido por software. A segurança baseada em assinatura é muito lenta para acompanhar os ataques em constante mudança e melhoram a cada dia maneira de detectar anomalias nos padrões de comportamento cibernético.

O Office 365 Cloud App Security é um serviço que está incluído nas licenças E5, mas também está disponível como uma compra como complemento (chamada Microsoft Cloud App Security na loja). Infelizmente, você não pode adicionar o Office 365 Cloud App Securityaos planos empresariais apenas dos planos Enterprise.

Basicamente, o Office 365 Cloud App Security permite que você configure políticas que desencadeiam alertas para atividades específicas, além de suspender contas exibindo atividade suspeita. Vamos ver como.

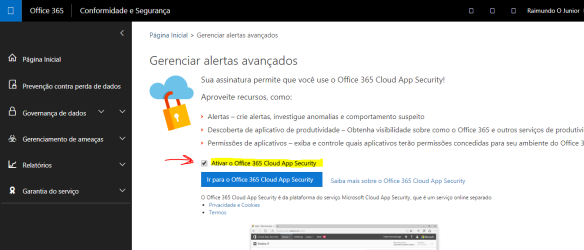

Para chegar ao Office 365 Cloud App Security, você precisa navegar para Conformidade e Segurança como administrador do Office 365. Abra o cabeçalho Alertas à esquerda e selecione Gerenciar alertas avançados a partir das opções que aparecem.

Você verá uma caixa de seleção para Ativar o Office 365 Cloud App Security .

Uma vez que este tenha sido selecionado, você poderá selecionar o botão para Ir para o Office 365 App Security .

Nesta página, você já pode ver uma série de políticas no local. Aqui, vou adicionar uma nova política. Para chegar a esta página novamente, selecione a opção Controle no menu na parte superior da página e, em seguida, Políticas dos itens que aparecem.

Para adicionar uma política, agora selecione o botão Criar Política à direita, como mostrado acima, e depois Política de atividade dos itens que aparecem. Você pode ter menos itens nesta lista, depende das licenças que você possui para o seu inquilino.

Para a opção Modelo de política, vou selecionar uma lista de modelos pré existentes e usar o Logon a partir de um endereço IP arriscado, que é descrito como:

Alerta quando um usuário faz logon em seus aplicativos aprovados a partir de um endereço IP arriscado. Por padrão, a categoria de endereço IP Risky contém endereços que possuem etiquetas de endereço IP de proxy anônimo, TOR ou Botnet. Você pode adicionar mais endereços IP a esta categoria na página de configurações de intervalo de endereços IP.

Você pode ver a lista de modelos de políticas existentes acima e, claro, você pode criar seu próprio modelo personalizado.

Uma vez que eu selecionei a política, rotei até as regras reais que aparecem nos filtros Criar para a seção de política , como mostrado acima.

Basicamente, você verá neste caso que a regra verifica se um IP é “arriscado” e a atividade é igual a logon.

Você pode, naturalmente, editar ou definir suas próprias regras aqui, se desejar.

Se você está se perguntando onde o intervalo de IP “arriscado” é definido, você encontrará esses tipos de coisas na parte superior esquerda sob o ícone COG , como mostrado acima. Nesse caso, procure sob os intervalos de endereços IP .

Uma vez que você salve as configurações, você será retornado para a página Políticas onde você deve agora ver a nova política como mostrado acima.

Para testar esta política, vou abrir um navegador Tor e entrar no Office 365.

Como esperado, em um espaço de tempo muito curto (observe que não é imediato. Pode demorar um ou dois momentos para aparecer) Obtenho um alerta e pode ver estes selecionando a opção Alerta no menu no topo da página .

Se eu clicar para abrir um desses alertas e selecionar a opção Geral no meio da página, obtenho mais informações como mostrado acima. Você verá à direita que a categoria de IP = “Arriscada” e isso é devido a uma correspondência com o proxy Tor e Anônimo.

Se eu agora selecionar a opção Usuário no meio da página, eu obtenho mais informações sobre qual usuário desencadeou isso como mostrado acima.

Da mesma forma, se eu selecionar a opção de endereço IP, obtendo informações sobre a rede em detalhes.

A partir daqui, você pode agir sobre os alertas, como despedir ou cavar mais fundo nos logs.

Meu conselho seria, portanto, habilitar todos os modelos de política padrão para o seu inquilino como eu fiz para o meu, como mostrado acima.

Você notará que também tenho algumas políticas personalizadas no local. Um deles é fornecer um alerta para repetidas tentativas de login falhas por um usuário.

Outra política é aquela acima que monitora logins por administradores globais. Você verá que eu também restringir essa política para aplicar somente quando não estiver em um endereço IP corporativo (ou seja, escritório LAN).

O meu conselho com políticas personalizadas é começar de forma simples e ampla e apertar as regras ao longo do tempo. Não há nada pior do que definir uma política e ficar inundado com os alertas, então demore-o e aumente as restrições ao longo do tempo para garantir que você não se sobrecarregue com falsos positivos.

À medida que aprofundo o que é possível, tenho certeza de que vou adicionar políticas adicionais para manter meu inquilino seguro e fornecer um nível de monitoramento que nenhum ser humano poderia fazer. No entanto, no ambiente atual de aumento em anexo, eu realmente recomendaria que você olhasse para adicionar o Office 365 Cloud App Security ao seu inquilino para proteção aprimorada.

Até a próxima, estarei fazendo um vídeo sobre todo esta tutorial.